Próbuję ustalić, gdzie łączność z hostem zewnętrznym za pomocą określonego portu TCP jest blokowana. Traceroute dla Windows używa tylko ICMP, a telnet powie mi tylko, że port jest zablokowany, a nie gdzie. Czy ktoś wie o narzędziu Windows podobnym do traceroute, które to osiągnie?

windows

networking

tcp

trace

Lloyd Mangram

źródło

źródło

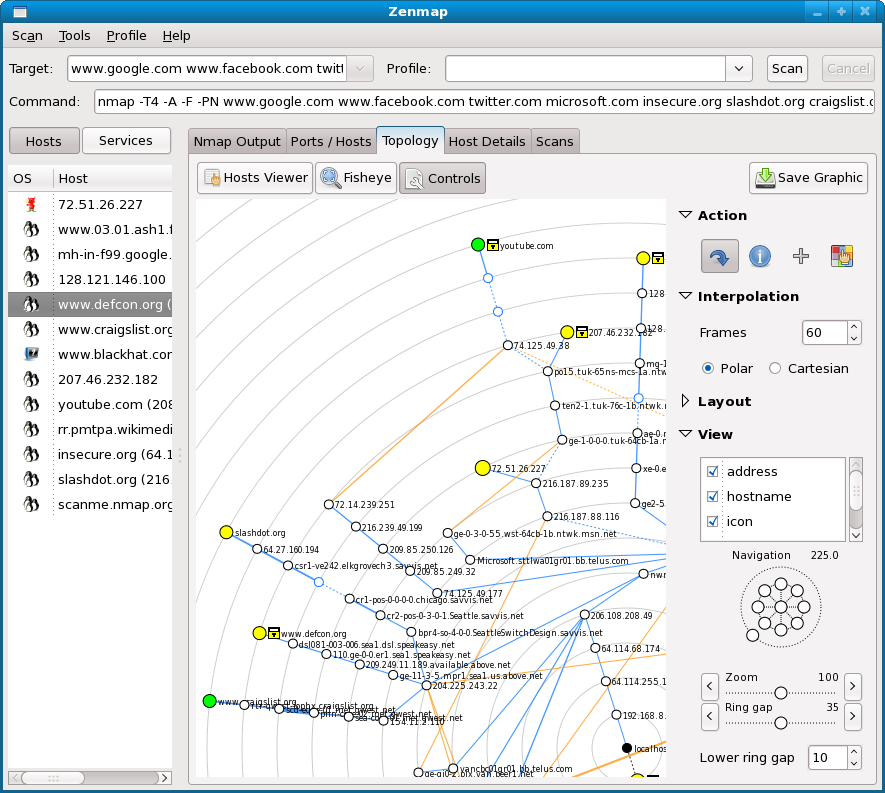

nmaptak naprawdę robi to traceroute ICMP. Dziwne, że podajesz port 8000, alenmapużywasz portu 443 do rzeczywistego śledzenia. Czemu?Scapy ma funkcję śledzenia trasy tcp opisaną w tym samouczku dotyczącym Scapy . Scapy można zainstalować w systemie Windows, oto instrukcje . Nie jestem pewien, czy jego funkcja jest dostępna w wersji Windows, ale może być.

Pomoże ci to w poznaniu Pythona, a przynajmniej pewnej wiedzy na temat programowania OO (Object Oriented), ale możesz nie potrzebować go tylko po to, aby postępować zgodnie z samouczkiem, z którym się łączyłem. Scapy zakłada również, że rozumiesz model OSI.

źródło

Nie jestem pewien, czy nmap --traceroute będzie działał poprawnie w systemie Windows, ponieważ system Windows ignoruje żądania niestandardowych TTL. Po prostu dostaję dziwnie ukształtowaną ścieżkę dwóch skoków do czegoś, co jest w odległości około 10-20 przeskoków:

Wyślę wiadomość, jeśli znajdę coś odpowiedniego do celu, o którym jeszcze nie wspomniano.

źródło

Możesz znaleźć wiele linków googleing.

Implementacja systemu Linux na traceroute może korzystać z protokołu TCP i zastąpiła starą implementację na wielu dystrybucjach. Po prostu użyj

-Tflagi w tych systemach.Na komputerze Mac

-P TCPwykonuje to zadanie.Historycznie opracowano szereg narzędzi ad hoc; wśród innych odniesień znajduje się prosty skrypt Pythona, którego można również użyć do określenia portu, który należy sondować: tcptraceroute.py, podczas gdy jednym z najpopularniejszych jest tcptraceroute autorstwa Michaela Torena .

źródło

Nie znam żadnego narzędzia traceroute dla systemu Windows, które pozwala zdefiniować port. Protokół ICMP jest przeznaczony do tego rodzaju diagnostyki tras; inne protokoły nie są. Jest prawdopodobne, że jeśli sam host nie odmówi połączenia, gdzieś na trasie znajduje się zapora ogniowa, która po prostu upuszcza pakiety bez zwracania żadnych innych informacji do źródła, w którym to przypadku żadne narzędzie nie działałoby w twojej sytuacji.

Możesz spróbować uruchomić Wireshark , a następnie telnetować żądany port do systemu docelowego. Państwo może (ale prawdopodobnie nie będzie) dostać

TCP_RESETlubDEST_UNREACHczy coś w zamian od jakichkolwiek zapora blokuje komunikację, ale jest to mało prawdopodobne. Ostatecznie musisz porozmawiać z ludźmi z sieci, którzy mogą śledzić trasę i patrzeć na zestawy reguł zapór ogniowych po drodze.Powodzenia.

źródło

Istnieje kilka alternatyw dla Windows do ulubionego LFT UNIX-a .

Niestety żaden z tych, które przychodzą na myśl, nie jest wolny. Ale są całkiem dobre.

Niestety, jeśli używasz WinXP SP2 ~, możesz mieć problemy z wykonaniem śledzenia TCP. Wynika to z usunięcia surowej obsługi gniazd.

źródło

Wypróbuj NETSCAN http://www.softperfect.com/products/networkscanner. Robi więcej niż tylko skanuje jedno urządzenie, możesz je sprawdzić, aby sprawdzić zakres adresów IP i portów, i jest bezpłatne.

źródło