Zastanawiałem się, jak poradzić sobie z powyższym? Jak byś chciał

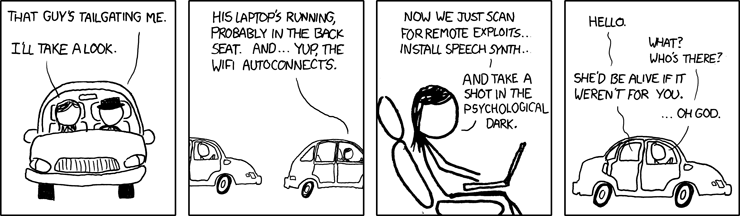

- Utworzyć sieć bezprzewodową ze swojego komputera? Przypuszczam, że emulujesz router bezprzewodowy lub coś takiego (i oczywiście w tym przykładzie chcesz nazwać go „linksys”, aby laptop docelowy automatycznie się łączy)

- Infiltruj komputer w tej sieci i czy twoje zło działa?

Nie szukam dokładnie krok po kroku ani nic, ale tak naprawdę nie mam pojęcia, jak to by działało i (ostrzegam: P) szukam tutaj dość szczegółowej odpowiedzi.

(Mam nadzieję, że jest to temat; po prostu wskaż mi, gdzie mam pójść, jeśli nie. :)

wireless-networking

Thomas Shields

źródło

źródło

Odpowiedzi:

Po pierwsze, powinieneś przeczytać ten . Odpowiem tak czy inaczej, ponieważ jest to interesujący temat, ale zwykle strony StackExchange dotyczą rozwiązywania problemów, z którymi się aktualnie stykasz, a nie „Nie chcę się uczyć o cool_thing”.

Tak czy inaczej, naprawdę nie ma dobrej odpowiedzi na to pytanie w sensie praktycznym i ma on wątpliwą legalność , ale ogólnie rzecz biorąc, chciałbyś:

źródło